Notoriamente un attacco informatico inizia da una prima fase di ricerca, raccolta delle informazioni e analisi dell’obiettivo, l’esecuzione dell’attacco in sé è solo una delle ultime fasi.

Il ruolo del gruppo di Cyber Threat Intelligence (CTI) in azienda gioca un ruolo cruciale per prevenire e arginare anche queste tipologie di attacchi. La tempestività caratterizza l’efficienza e l’efficacia dell’intelligence.

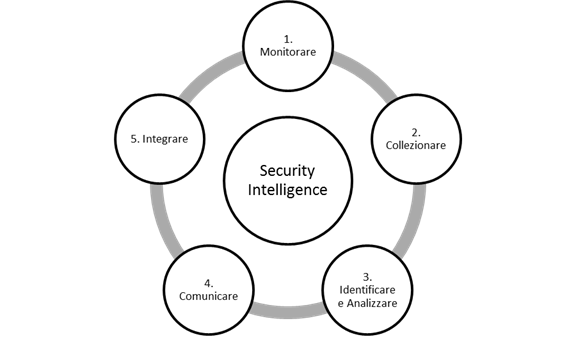

Un’attività di security intelligence pone le sua fondamenta in un modello che sia il più possibile operativo, semplice e chiaro e che possa essere in seguito implementato anche nelle soluzioni tecnologiche aziendali già in essere, al fine di ridurre l’esposizione al rischio dell’azienda stessa.

Di seguito le fasi principali:

- Tenere monitorate le fonti di security intelligence;

- Raccogliere informazioni rilevanti circa il profilo di rischio della società;

- Identificare gli attori (Threat Actors) e individuare le tattiche, le tecniche e le procedure utilizzate (TTP);

- Comunicare la possibile minaccia agli stakeholder aziendali (sia interni che esterni);

- Integrare l’intelligence acquisita con l’ecosistema dei sistemi di sicurezza IT aziendali esistenti

Il Threat Intelligence Analyst (TIA) durante la prima fase:

- Valuta l’affidabilità dell’intelligence e la legittimità della sorgente;

- Identifica l’effettivo rischio che la minaccia pone e pianifica un meeting con gli altri membri del gruppo (ad esempio il CIRT/CSERT).

- La fonte dell’ intelligence è effettivamente pertinente e credibile?

- L’informazione identificata è di pubblico dominio?

- Qual è la probabilità che la minaccia venga sfruttata contro l’azienda?

- Che impatto potrà avere sulle persone, i processi e le tecnologie?

- Quali provvedimenti è necessario che l’azienda adotti?

Tutte queste azioni confluiscono nella terza fase (identificare e analizzare). Al completamento dell’analisi della gravità della minaccia, il gruppo di sicurezza prepara una comunicazione agli stakeholders della società (comunicare).

La comunicazione dovrà contenere le seguenti informazioni:

- Descrizione della minaccia;

- Rilevanza di tale minaccia per la società;

- Identificazione degli attori, motivazioni, tecniche e tool utilizzati;

- Classificazione della minaccia;

- Severità della minaccia;

- Priorità con la quale la minaccia deve essere gestita;

- Impatto della minaccia;

- Piano d’azione.

La fase finale del processo è rappresentata dall’integrazione di tale intelligence nei sistemi di sicurezza già in uso in azienda: il gruppo di security operations esegue delle ricerche sullo storico degli eventi, tramite l’analisi di questi, implementando le funzionalità di protezione e monitoraggio sulla tecnologia disponibile. Qualora la minaccia dovesse essere presente in azienda, potrà venire avviata immediatamente la procedura per la gestione dei sistemi compromessi.

Per maggiori dettagli, è possibile far riferimento al seguente link:

http://www.emc.com/services/rsa-services/advanced-cyber-defense/index.htm

Autori:

Demetrio Milea – RSA Sr Consultant - Advanced Cyber Defense Practice EMEA

Marco Casazza – RSA Sr Technology Consultant

Nessun commento:

Posta un commento