«Io ne ho viste cose che voi umani non potreste immaginarvi, navi da combattimento in fiamme al largo dei bastioni di Orione, e ho visto i raggi B balenare nel buio vicino alle porte di Tannhäuser…»

«Io ne ho viste cose che voi umani non potreste immaginarvi, navi da combattimento in fiamme al largo dei bastioni di Orione, e ho visto i raggi B balenare nel buio vicino alle porte di Tannhäuser…»

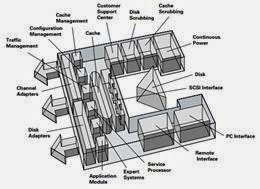

Nel 2000, quando sono entrato a far parte della famiglia EMC, i sistemi storage Symmetrix, la famiglia 8000, rappresentava il meglio che la tecnologia EMC potesse offrire.

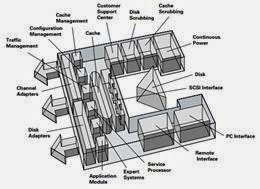

Era il tempo dei Drive da 18GB da 3.5”, della protezione RAID-1, dei 64GB di cache utente, dei processori PowerPC 750 da 333 MHz e della connessione tra i vari componenti realizzata tramite 4 BUS seriali da 400MB/s.

La capacità massima dei sistemi, basati sull’architettura denominata MOSAIC 2000, arrivava a poco più di 69TB RAW (35TB in protezione RAID-1) e, nonostante ciò, la gestione di un sistema di questo tipo richiedeva il coinvolgimento del personale specializzato EMC ogni qualvolta una modifica alla configurazione era richiesta.

Attività apparentemente banali quali la definizione di un volume (LUN) e le relative procedure di Mapping e Masking, richiedevano la modifica del “famigerato” Bin File, una prassi che coinvolgeva non solo il supporto locale ma che non poteva essere effettuata se non dopo la validazione da parte dell’Engineering EMC; in pratica 4 giorni lavorativi prima di poter aggiungere capacità ad un Server.

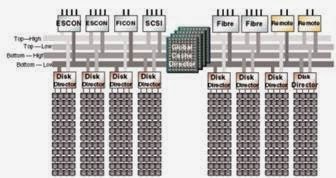

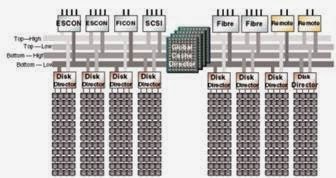

Alcuni anni e un paio di architetture più avanti, dalla architettura Direct Matrix (i sistemi DMX) all’attuale architettura denominata Virtual Matrix (i sistemi VMAX), la gestione dei sistemi Enterprise di EMC è cambiata radicalmente; il Bin File esiste ancora ma oramai ogni tipo di modifica alla configurazione può essere effettuato dall’utente, senza intervento da parte del supporto EMC; sarebbe altresì impensabile poter gestire un sistema, in grado di scalare fino ad oltre 4PB, con le stesse modalità sopra descritte.

Nel frattempo funzionalità quali Virtual Provisioning e Automated Tiering (FAST – Fully Automated Storage Tiering - in casa EMC) hanno fatto capolino, consentendo ai sistemi storage di gestire in modo ottimale il ciclo di vita del dato, garantendo il rispetto dei livelli di servizio e preoccupandosi di movimentare porzioni di volumi (i cosiddetti Chunk) tra tipologie disco diverse all’interno del sistema.

Veniamo ai giorni nostri e in particolare all’annuncio dello scorso

8 Luglio:

VMAX3, la prima “Enterprise Data Service Platform”

Si tratta di nuovi sistemi che introducono funzionalità rivoluzionarie ed innovative, sviluppata intorno alla nuova

Dynamic Virtual Matrix, una architettura in grado di garantire la rilocazione delle risorse elaborative (CPU o capacità computazionale) dove necessario in quel momento (Front End, Back End o servizi interni).

Un nuovo ambiente operativo,

Hypermax OS, che consente di gestire servizi quali File Gateway, Strumenti di Backup e di Management, direttamente all’interno del sistema stesso.

VMAX

3 è più potente rispetto ai sistemi della generazione precedente, grazie ad un numero maggiore di Core, e una banda di interconnessione che utilizza il protocollo Infiniband è in grado di garantire di una scalabilità capacitiva senza compromessi.

Un sistema che conserva le caratteristiche di modularità che hanno determinato il successo delle versioni precedenti, capace di scalare fino a 16 Controller, 16TB di DRAM Cache, 384 Core, BackEnd SAS e Bus PCI Gen 3.0 a sostenere fino a 5760 Drive.

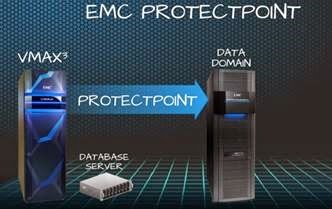

A funzionalità quali SRDF, per la replica remota, e la nuova versione completamente ridisegnata del Software per la replica locale, denominata TimeFinder SnapVX, si aggiunge

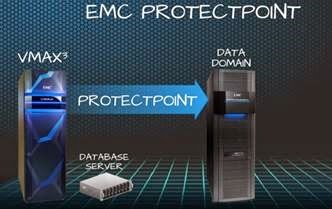

ProtectPoint, ovvero una nuova funzionalità in grado di stravolgere il concetto di Backup, grazie alla possibilità di integrare la piattaforma EMC Data Domain direttamente connessa al sistema.

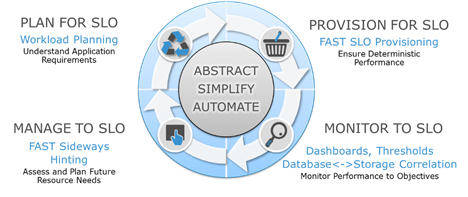

Ma la rivoluzione è rappresentata dalla facilità d’uso con la quale è stato ripensato questo nuovo sistema.

L’amministratore di sistema non avrà più a che fare con:

- Quale tipologia di protezione RAID è più adatta al mio carico di lavoro?

- È meglio utilizzare Stardard o Virtual Provisioning?

- Quale dimensione devono avere i Data Volume del Virtual Provisioning?

- Dovrei definire Metavolume concatenati o striped??

Con l'attuale generazione di VMAX, dipendentemente dalla tipologia di configurazione che l’utente richiede, potrebbe essere necessario considerare fino a 18 differenti opzioni prima per completare il provisioning della capacità richiesta, al netto della definizione di una eventuale replica locale o remota; con VMAX3 queste opzioni si riducono a 5!!!

Si tratta di una semplificazione che rende più efficace e rapido il processo di provisioning; il sistema verrà consegnato già pre-configurato, solamente in modalità Virtual Provisioning e con i pool già definiti ed allocati.

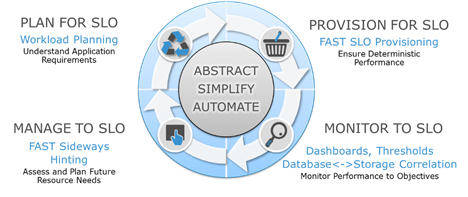

L’amministratore sarà chiamato a decidere la quantità di capacità richiesta, il livello di servizio (SLO) che si vuole garantire all’applicazione e i criteri di disponibilità del dato, in altre parole la definizione di repliche locali e/o remote; il sistema sarà in grado di rispondere alla richiesta precisando se i criteri specificati possono essere garantiti e, in tal caso, definire in autonomia i dettagli della configurazione e presentare la capacità allocata al server.

Tra le novità più significative, come accennato precedentemente, la nuova versione di TimeFinder, denominata

SnapVX, e

ProtectPoint.

SnapVX rappresenta di fatto la revisione totale della suite SW per la replica locale dei dati con lo scopo di ridurre gli impatti sull’intera infrastruttura, garantire una scalabilità più ampia e facilitarne l’uso.

SnapVX può ora supportare Snapshot Targetless; questo significa che le Snapshot non utilizzano un indirizzo (LUN ID), con conseguente riduzione dell’utilizzo di Cache per la gestione dei metadati, fino a quando la copia non deve essere acceduta. In termini di Scalabilità questo si traduce nella possibilità, ad oggi, di generare fino a 256 Snap per ogni volume. Inoltre, l’utente potrà assegnare un proprio identificativo alla sessione di Snap, assegnando criteri di Expiration sia in fase di creazione o in un momento successivo, nonché effettuare Snap di un intero gruppo di volumi con un singolo comando, senza dover conoscere le associazioni tra Source e Target.

ProtectPoint

ProtectPoint rappresenta la prima vera integrazione diretta tra Storage e infrastruttura di Backup (in questo caso Data Domain), consentendo di effettuare attività di Backup e Restore, attraverso tecniche di Point in Time Copy consistenti, direttamente dal sistema Storage. Tramite una connessione diretta Fibre Channel all’infrastruttura di Backup, sarà possibile minimizzare gli impatti e ridurre la complessità dei processi di backup, consentendo di effettuare salvataggi più frequenti in linea con i livelli di servizio che oggi divengono sempre più stringenti.

Molti sono gli aspetti architetturali che, con questa nuova piattaforma, sono stati rivisitati; per questo motivo ulteriori funzionalità saranno annunciate attraverso rilasci successivi di Sistema Operativo.

Per qualsiasi ulteriore informazione non esitate a contattare il personale tecnico e/o commerciale di EMC oppure, se preferite, potere scrivere direttamente al sottoscritto:

stefano.panigada@emc.com.

Stefano Panigada. @ottoroluk