PREMESSA DELLA SERIE DI ARTICOLI:

Un nuovo paradigma tecnologico

L’accelerazione tecnologica cui abbiamo assistito e a cui stiamo tuttora assistendo, non ha termini di paragone nel panorama dello sviluppo tecnologico moderno, specialmente nel mercato del banking. Quest’ultimo anno, infatti, è stato caratterizzato da un incremento considerevole di app per smartphone e tablet a supporto dei tradizionali strumenti utilizzati per l’operatività tra cliente e istituto finanziario.

Ne consegue però che, con l’innovazione tecnologica, le minacce sul web e le frodi online continuano a crescere, avvalendosi anche di tecniche nuove, con un livello di complessità e sofisticatezza senza eguali. Nel 2013 i soli attacchi di

phishing, su scala mondiale, hanno generato una perdita per le aziende di circa $5.9 billion, di cui più della metà attribuibili ad istituzioni finanziarie¹.

La complessità delle nuove minacce su dispositivi mobile

Un tipico esempio di tentativo di protezione dalle frodi mobile che adoperano le banche è l’uso di one-time password (o passcode) inviata tramite SMS per dare conferma da parte dell’utente di una transazione ad alto rischio, come ad esempio un bonifico bancario. Tale misura di controllo può essere aggirata dai cyber criminali grazie allo sviluppo di tool ad-hoc: sia il device mobile che il computer della vittima vengono infettati con tecniche più o meno complesse, dopodiché gli attaccanti usano l’agent sul device mobile che agisce in sintonia con il trojan installato sul computer dell’utente. L’agent intercetta il codice di controllo (o passcode) ricevuto via SMS e lo invia al cyber criminale che, in tempo reale, utilizzerà tale codice per autorizzare il trasferimento di denaro su altri conti correnti, lasciando ignaro l’utente legittimo.

Il mercato underground - iBanking Mobile Bot

Da recenti ricerche RSA è emersa la possibilità di acquistare per circa 4000 dollari nel mercato underground, programmi che siano in grado di intercettare le comunicazioni da e verso i dispositivi mobile. Un esempio è dato dall’applicazione

iBanking Mobile Bot.

Per ulteriori approfondimenti è possibile far riferimento al link seguente

https://blogs.rsa.com/ibanking-mobile-bot-source-code-leaked/

Di seguito si riportano alcune delle funzionalità

:

Controllo del protocollo HTTP e SMS: Invio di comandi al bot installato sul device mobile della vittima tramite l’utilizzo del protocollo HTTP o SMS da un numero di telefono designato.

Intercettazione SMS: Intercettazione e invio di SMS salvati sul cellulare.

Invio di SMS: Invio di SMS verso numerazioni a valore aggiunto.

Chiamate in entrata: Intercettazione e forward delle chiamate in entrata (funzione utile a fronte di ricezione da parte dell’utente di chiamate dalla banca per la conferma delle transazioni in corso).

Dettagli dispositivo mobile: Acquisizione del numero di telefono, ICCID, IMEI, IMSI, modello, versione sistema operativo, operatore telefonico utilizzato, indirizzo IP.

Contatti: Acquisizione di nomi e numeri di telefono dei contatti presenti in rubrica.

Abilitazione microfono: Abilitazione del microfono per registrazione di telefonate.

Super Utente: L’applicazione utilizza delle funzionalità di social engineering per tentare di convincere l’utente del dispositivo mobile ad assegnare all’applicazione installate dei diritti amministrativi, rendendo impossibile la disinstallazione dell’applicazione. Un messaggio di notifica del tentativo di disinstallazione è inviato al cyber criminale.

L’app installata sul dispositivo mobile è inoltre in grado di:

- Accedere alle immagini salvate sul dispositivo mobile

- Ottenere la lista completa delle applicazioni installate

- Inviare le coordinate geografiche e quindi localizzare il posto in cui si trova il dispositivo

E’ evidente come attraverso queste funzionalità, aumenti il rischio di compromissione dei dati sui dispositivi mobile e, in tale contesto, l’adozione di controlli che prevedano modalità di autenticazione più robuste (basate ad esempio su molteplici fattori, incluso l’elemento biometrico e basati sul rischio) diventi un requisito essenziale per una strategia di sicurezza strutturata ed efficiente.

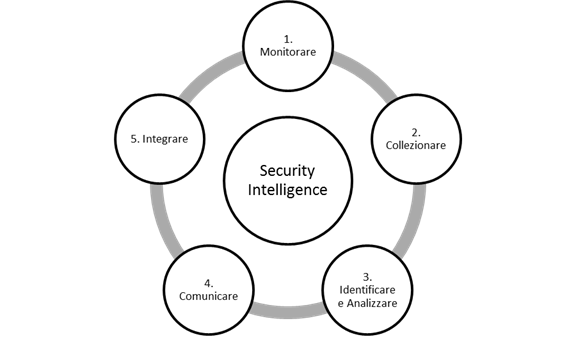

Nel prossimo articolo di approfondimento affronteremo invece un modello efficace di threat intelligence che possa abilitare le organizzazione nel monitorare, raccogliere, identificare, comunicare e integrare tale intelligence all’interno dell’ecosistema dei sistemi di sicurezza IT aziendali.

Autori:

Demetrio Milea – RSA Sr Consultant - Advanced Cyber Defense Practice EMEA

Marco Casazza – RSA Sr Technology Consultant

¹ Source: Verizon 2014 Data Breach Investigations Report