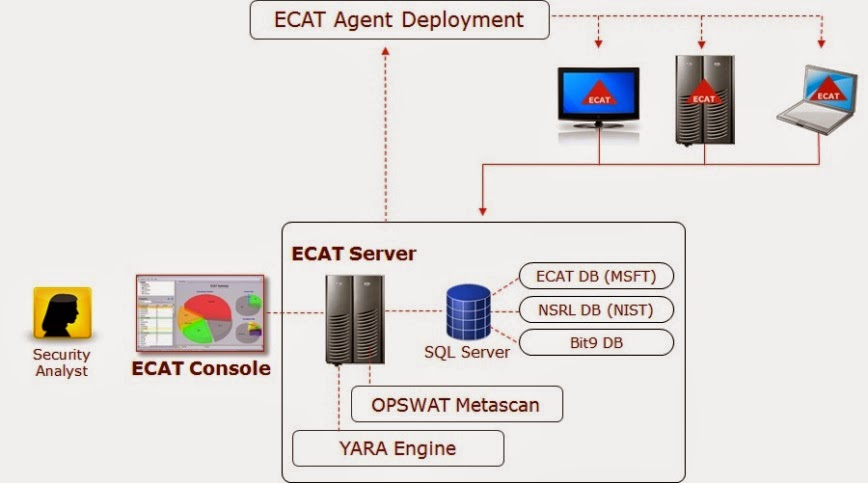

Al fine di

garantire la massima visibilità anche sui singoli endpoint e valutare al meglio

l’entità e l’estensione di una potenziale compromissione, RSA mette a

disposizione uno strumento specifico chiamato ECAT, Enterprise Compromise

Assessment Tool.

Benchè esistono

in commercio e nel mondo open source numerosi strumenti atti ad individuare

potenziali codici malevoli presenti in una postazione di lavoro o di un server,

ECAT adotta un’ottica unica e si pone come uno strumento Enterprise

completamente integrato nel all’interno del Security Operation Center.

Si tratta di una

soluzione basata su agente che permette di valutare lo stato di salute di un

determinato sistema attraverso una prima scansione e di mantenere costantemente

monitorata la situazione in modo tale da essere notificati qualora avvenisse

una compromissione. L’approccio su cui il prodotto si basa è sull’analisi della

memoria: qualsiasi componente malevolo, a prescindere dagli accorgimenti che

l’attaccante ha adottato per nascondere i comportamenti malevoli del suo

software, per poter interagire con il sistema, deve ad un certo punto

«scoprirsi», essere caricato in memoria ed eseguirsi. Ed è a questo punto che

ECAT interviene, modellando attraverso un’analisi comportamentale non basata su

firme ciò che un determinato applicativo sta facendo, come influisce sugli

altri processi e con che modalità interagisce con il sistema operativo.

Il risultato di

queste complesse analisi viene poi quindi sintetizzato in un unico punteggio

chiamato «grado di sospetto», che sarà poi utilizzato dall’analista per

assegnare una priorità alle proprie investigazioni o per confermare o meno un

potenziale incidente a seguito di una segnalazione da parte della piattaforma

di Security Analytics.

Adottare un

approccio non basato su firme, benché evidentemente più efficace per

individuare minacce non ancora note, può risultare inevitabilmente più

complesso da gestire a causa del numero di falsi positivi che potrebbe

generare. Per scongiurare tale scenario, ECAT adotta un sistema di whitelisting

in modo tale che applicativi certificati o legittimi non influiscano sul grado

di sospetto e permettano quindi all’analista di individuare immediatamente il

componente malevolo.

Davide Veneziano – RSA Security Analytics Pre Sales Consultant

Francesco Gelo – RSA Pre

Sales Consultant